La Búsqueda Proactiva de Amenazas (Proactive Threat Hunting) ayuda a la detección temprana de nuevas amenazas y al descubrimiento de puntos débiles que pueden ser aprovechados por un atacante para obtener o mantener acceso ilícito a una infraestructura. Los tradicionales IOCs, combinados con los TTPs de ATT&CK Mitre y la Inteligencia Artificial para el descubrimiento de nuevos comportamientos incrementa la dificultad para los atacantes, ayudando a los respondedores a identificar brechas en un estado muy temprano, permitiéndoles contener y mitigar los ataques rápida y eficientemente.

Añadir Inteligencia Artificial a este proceso proporciona una aceleración efectiva a las operaciones de clasificación mediante:

- señalización de presencia de potenciales puntos débiles a los analistas,

- activando alertas de indicación de anomalías de comportamiento y

- descubriendo nuevos patrones de comportamiento.

Tradicionalmente, el trabajo de un «Cazador» de Amenazas ha consistido en filtrar miles de líneas de registros (logs), tanto manualmente como con la asistencia de un SIEM, en busca de anomalías para investigarlas y correlarlas con datos de Inteligencia de Amenazas provenientes de otras fuentes: terceras partes o equipos diferentes de la organización. Dicho proceso es tan efectivo como tedioso y la automatización juega un rol fundamental en mejorar esa eficiencia, en ahorrar esfuerzo humano para emplearlo cuando más se necesita: cuando la anomalía ha sido aislada e identificada como maliciosa.

Desglose de la Búsqueda Proactiva de Amenazas

La Búsqueda Proactiva de Amenazas puede clasificarse en tres categorías principales:

- Búsqueda basada en IOC (Indicadores de Compromiso): fácil de automatizar, detecta sólo amenazas conocidas.

- Búsqueda basada en TTP (Tácticas, Técnicas y Procedimientos): difícil de automatizar, detección temprana de ataques en base al modus operandi.

- Búsqueda basada en Comportamiento: debe estar completamente automatizada, detección temprana de amenazas nuevas y aún desconocidas.

Cada categoría tiene sus ventajas y emplea un enfoque distinto, pero todas ellas trabajan en concierto para incrementar la dificultad a los atacantes.

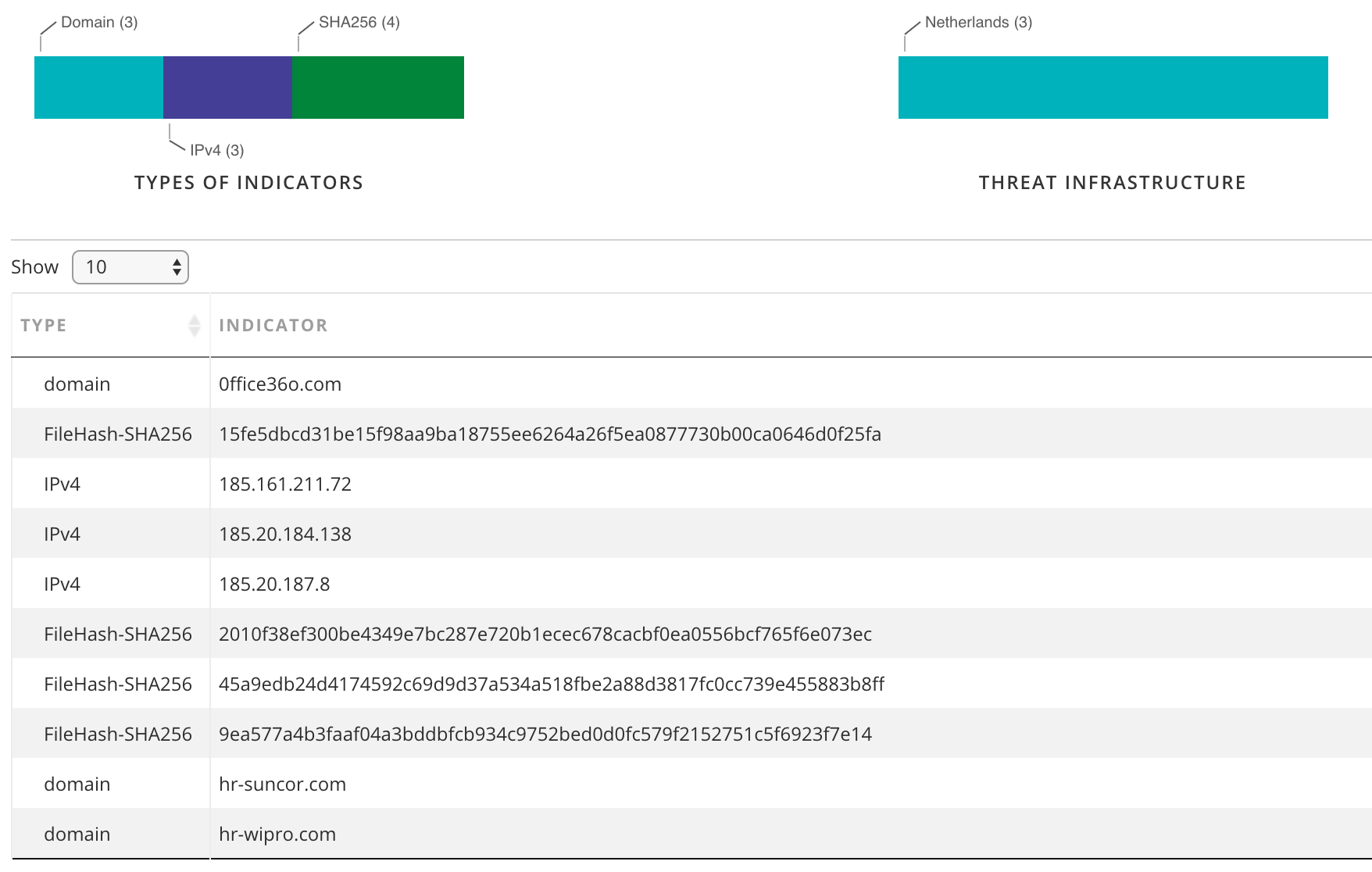

Búsqueda basada en IOCs (Indicadores de Compromiso)

Los IOCs (hashes, direcciones IP, dominios, etc.) los obtienen equipos internos de una organización o, más a menudo, los proporcionan proveedores externos de datos de inteligencia. Este tipo de búsqueda es difícilmente proactiva pero es valiosa para el proceso de búsqueda: si los atacantes reutilizan su infraestructura o su malware, se vuelve fácil descubrir la actividad maliciosa desde el principio. Esto es especialmente cierto cuando hablamos de campañas muy difundidas, mientras que rara vez es eficiente para Amenazas Persistentes Avanzadas y ataques dirigidos.

Este es el punto de partida (de hecho, los IOCs son indicadores débiles, especialmente tras hacerse públicos) para una organización que desea implementar un sistema efectivo de búsqueda proactiva de amenazas, pero la calidad de los resultados depende estrictamente del tipo y fiabilidad de los datos de inteligencia proporcionada por los feeds de IOCs. Si la organización está equipada con una solución apropiada de visualización de terminales, este proceso se vuelve extremadamente fácil de automatizar.

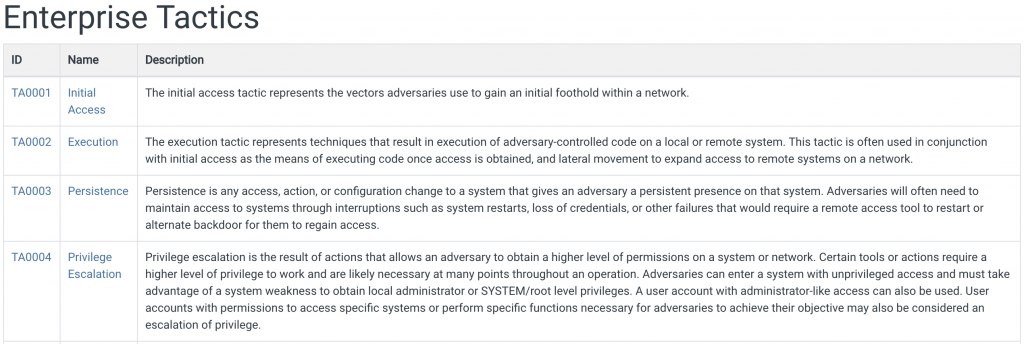

Búsqueda basada en TTPs (Tácticas, Técnicas y Procedimientos)

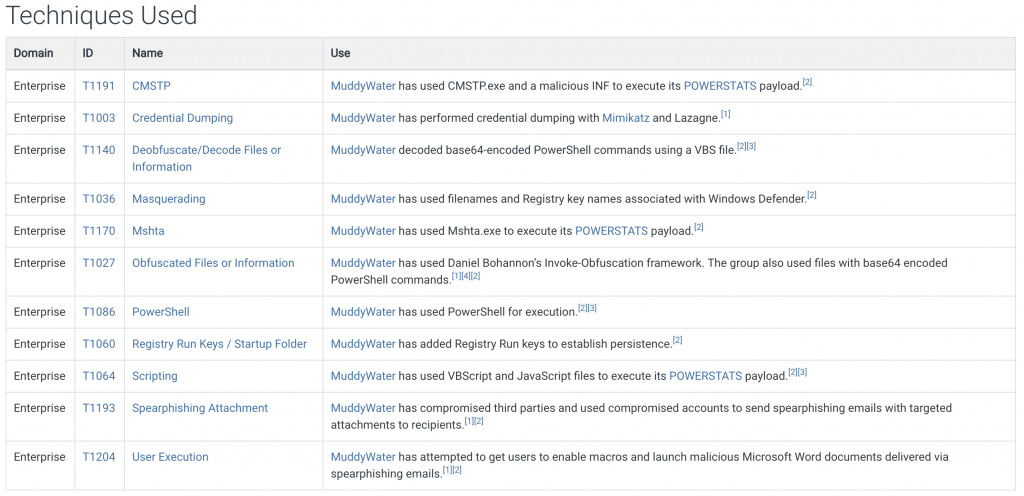

Los TTPs son, de nuevo, parte de la inteligencia sobre amenazas y describen la forma en que operan los atacantes, en lugar de confiar en indicadores crudos que son fácilmente modificables. La búsqueda proactiva de amenazas requiere el análisis de TTPs relacionadas con varios actores y dado que dichos datos reflejan la forma en que una amenaza activa opera, es también lo suficientemente flexible como para ofrecer valor predictivo sobre nuevos tipos de ataques provenientes del mismo actor de una amenaza. Un atacante sofisticado rara vez reutilizará su infraestructura o herramientas en distintos objetivos de alto nivel, pero la forma en la que opera puede ser similar: por ejemplo, el tipo de malware empleado o las técnicas usadas para ejecutar desplazamientos laterales y cosechar credenciales puede ser la misma.

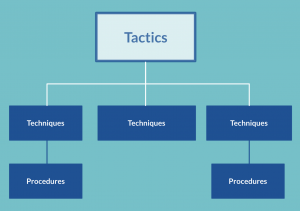

Las TTPs siguen una estructura jerárquica que se especializa cada vez más en aspectos prácticos del ataque:

ATT&CK Mitre ofrece un resumen de todas las tácticas documentadas, cada una de las cuales abarca una variedad de técnicas y cada técnica se ejecuta en base a un procedimiento. El siguiente ejemplo muestra un caso de tácticas empleadas por atacantes partiendo desde el acceso inicial:

Un conjunto de técnicas describe el modus operandi de un atacante, en este caso estamos viendo las técnicas adoptadas por MuddyWater, el actor de una amenaza que ReaQta estudió intensivamente en el pasado:

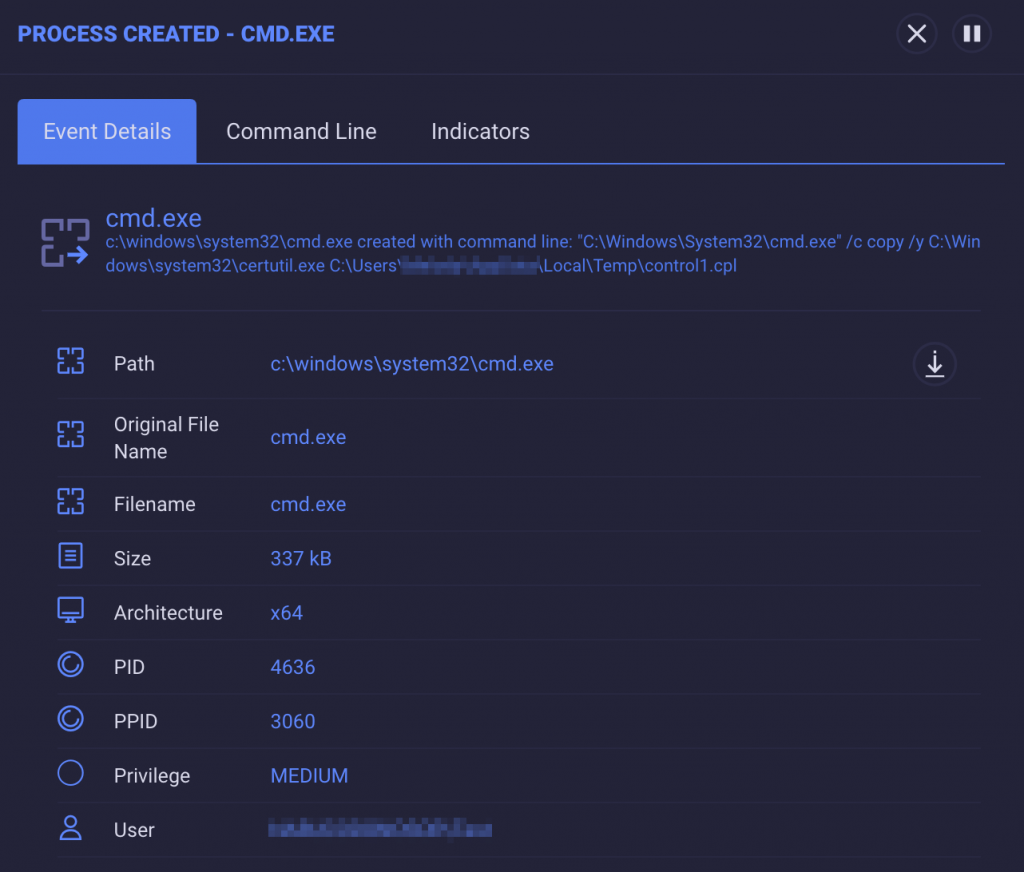

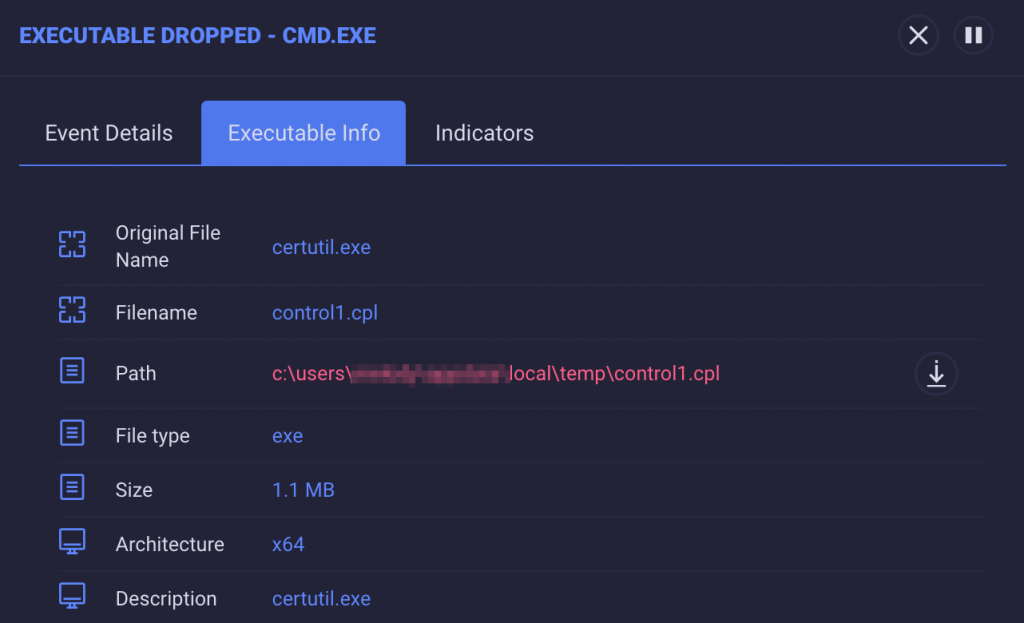

A continuación mostramos un ejemplo real. Un caso en el que observamos al atacante copiando y renombrando un binario del sistema a otro directorio para evadir reglas basadas en rutas/nombres de archivo:

ReaQta-Hive detecta la anomalía y la marca en rojo, mostrando que el binario del sistema ha sido copiado a otra parte:

Copiar un binario del sistema no tiene un impacto directo en la seguriad y difícilmente puede clasificarse como una brecha de seguridad, pero una única operación no nos cuenta toda la historia, de hecho, el atacante empleó más tarde este binario para descargar contenido malicioso de un servidor remoto. La visibilidad sobre el proceso completo asegura la detección temprana y, hasta cierto punto, puede ayudar a la identificación del actor involucrado en la amenaza.

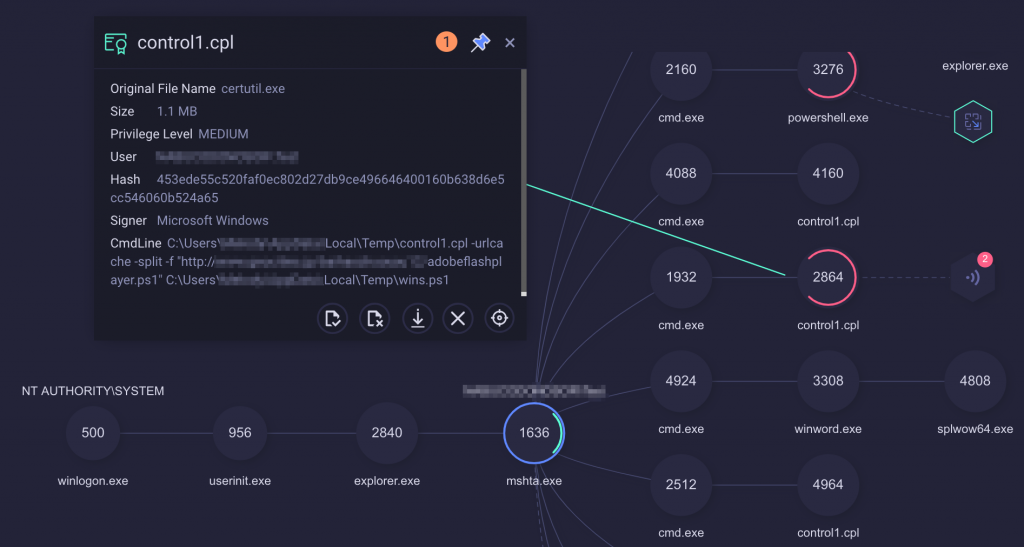

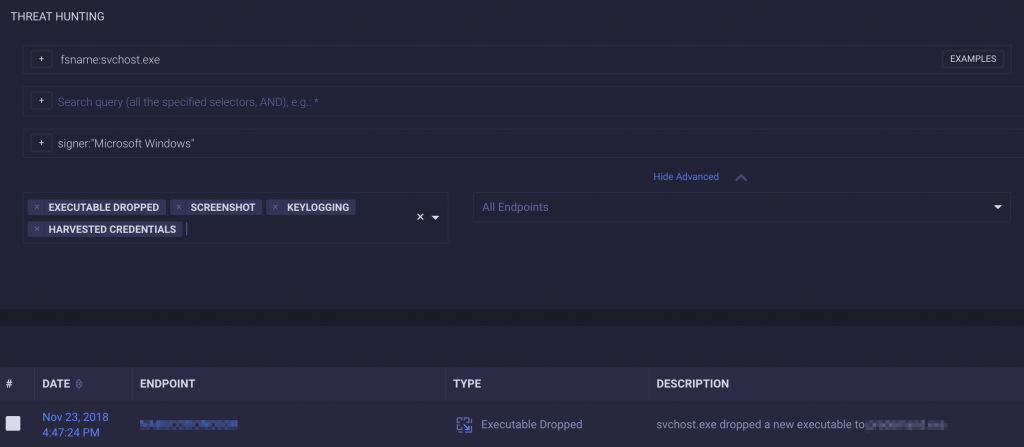

La búsqueda manual sigue siendo valiosa para identificar lotes de comportamientos que consideramos interesantes. En el siguiente caso, un atacante renombra un binario malicioso para mimetizarse con un componente del sistema. Esta técnica se define como TA1036 (Evasión de Defensas) y el binario se usa para exfiltrar copias de pantalla, técnica definida como T1113 (Recolección).

La plataforma de búsqueda se emplea para extraer binarios con determinado nombre (svchost.exe en este caso) no firmados por Microsoft y realizando cualquier actividad entre las que se encuentran: depositar binarios ejecutables, tomar copias de pantalla, adquirir pulsaciones de teclado o cosechar credenciales. Una vez que tenemos todas esas técnicas agrupadas juntas, podemos empezar a buscar indicios de actividad maliciosa.

Automatizar la búsqueda de TTPs es una tarea más compleja que requiere una plataforma capaz de codificar información de TTPs y buscarla. Aún es posible aplicar el proceso manualmente sin pérdida de precisión, obviamente a un mayor coste de inversión de tiempo en la fase de búsqueda. Por otro lado, es muy difícil mantener una monitorización en tiempo real sobre las TTPs sin una automatización apropiada, lo cual nos llevaría a la detección tardía de una brecha.

Búsqueda basada en Comportamiento (Asistida por I.A.)

La tercera categoría que forma parte del proceso de Búsqueda Proactiva de Amenazas requiere capacidades de monitorización del comportamiento mediante una plataforma capaz de extraer y analizar información de comportamiento a nivel de terminal (servidor, workstation, etc). No hay pautas o puntos de partida que ayuden a la investigación inicial (también conocidas como lotes definidos de TTPs), así que la mayor parte del trabajo la dirige normalmente un experto de campo, filtrando y analizando logs e identificando patrones inusuales.

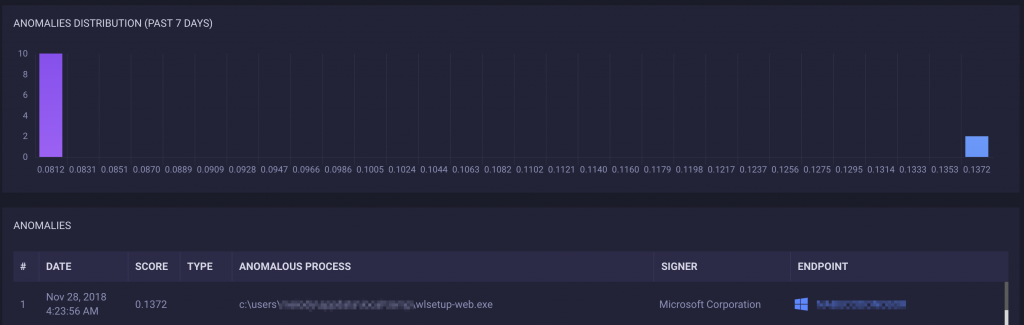

Esta fórmula puede ampliarse y simplificarse mediante Inteligencia Artificial. La búsqueda de trazas de los últimos LOLbins puede ser fructífera pero no proporcionará valor contra ataques que aún no se hayan hecho públicos. Los algoritmos se están volviendo cada vez mejores detectando anomalías en el campo de la ciberseguridad por lo que podemos delegar en estas nuevas técnicas para identificar proactivamente nuevos tipos de amenazas sin conocimiento previo de las mismas, como en el siguiente ejemplo:

Un modelo de I.A. crea perfiles de uso de todas y cada una de las aplicaciones encontradas en la organización, detectando anomalías y activando prealertas cuando esto ocurre. Este proceso ayuda al analista a identificar técnicas novedosas de ataque sin necesidad de malgastar su tiempo en tedioso trabajo manual que puede invertirse de forma más provechosa en el estudio de los nuevos comportamientos detectados. A menudo la cadena de eventos que llevan a una cierta acción es larga y está llena de ruido. Extraer esa información manualmente es una tarea desalentadora y la minería automatizada de datos ayuda a encontrar correlaciones no perceptibles para el ojo humano.

Los terminales generan, obviamente, grandes cantidades de datos de comportamiento que son difíciles de procesar manualmente, de ahí el valor de usar Inteligencia Artificial. Y es que los nuevos descubrimientos pueden indicar a menudo la presencia de un nuevo ataque en progreso y así se puede reducir el tiempo de permanencia del mismo.

Búsqueda Proactiva de Amenazas Gestionada

ReaQta proporciona un servicio gestionado de Búsqueda Proactiva de Amenazas mediante nuestros socios Proveedores de MSS (Servicio de Seguridad Gestionada). Si su organización está buscando mejorar sus capacidades de búsqueda nuestros partners pueden ayudarle a afrontar este proceso de forma transparente y alertando a sus equipos cuando se detecte cualquier actividad sospechosa. A medida que se generaliza la monitorización de terminales, se abren nuevas posibilidades puesto que se obtienen tipos más enriquecidos de datos para el analista, ofreciendo capacidades de búsqueda inimaginables tan sólo unos años atrás.

Tal y como acabamos de ver, una concienzuda búsqueda de IOCs debe combinarse con una búsqueda automatizada de TTPs conocidas y el último eslabón de la cadena está representado por la minería de datos y la detección de anomalías que ayuda a proteger la infraestructura contra amenazas emergentes sobre las que aún no hay información disponible. La combinación de estas técnicas ayuda a la organización a estar alerta, detectar ataques de forma temprana y reducir el tiempo de actividad de las mismas en caso de brecha.

Póngase en contacto con nosotros para solicitar una demostración de cómo la búsqueda proactiva de amenazas puede ayudarle a obtener mayor visibilidad sobre nuevos tipos de amenazas.